Plugin Setup

Plugin-Download (erfordert Anmeldung)

Inhalt [ Verbergen ]

- Initiale Installation

- Migration bestehender Service-Konten-Anbindungen

- Vorüberlegungen zur Anbindung neuer Servicekonten

- Allgemeine Informationen zur Anbindung eines Servicekontos

- Details für die Anbindung der BundID

- Details für die Anbindung des ELSTER Mein Unternehmenskontos

- Details für die Anbindung der BayernID

Initiale Installation

Das Bürgerservice Plugin muss im System Bereich von Xima® Formcycle installiert werden (Menüpunkt: System > Systemplugins).

Es bietet aktuell die Anbindung an folgende Servicekonten:

- BundID

- BayernID

- ELSTER Mein Unternehmenskonto

Migration bestehender Service-Konto-Anbindungen

- Bestehende Anbindungen zu Service-Konten von BundID, BayernID und ELSTER werden bei der Installation des Plugins automatisch auf das neue Plugin umgestellt.

- Alle zuvor konfigurierten Anbindungen werden als Externe Benutzer im jeweiligen Bereich (System oder Mandant) definiert.

- Designer-Vorlagen, die mit den veralteten Plugins in das System gekommen sind, werden entfernt.

Migrations-Beispiel für BayernID Anbindung:

Ausgangspunkt ist ein FORMCYCLE System mit mehreren Mandanten. In zwei Mandanten ist jeweils das AKDB: Bürgerkonto-Service-Plugin (Anbindung an BayernID) installiert.

Einer der BayernID Mandanten hat die Einbindung des Bürgerkonto Logins als Externer Benutzer konfiguriert.

Nachdem das Bürgerservice Plugin im System Bereich installiert wurde ergibt sich folgendes Bild:

- Die veralteten AKDB: Bürgerkonto-Service-Plugins in den jeweiligen Mandanten sind deaktiviert, aber noch vorhanden.

- In beiden Mandanten mit BayernID Anbindung befindet sich jetzt ein Externer Benutzer, welcher zukünftig die Authentifizierung mit dem BayernID-Portal realisiert.

In einem Mandanten wurde dazu im Zuge der Migration der Externe Benutzer neu angelegt. In dem Mandanten, wo bereits ein Externer Benutzer bestand, wurde dieser um notwendige Daten (Zertifikate zur Kommunikation, Anbindungsdaten für den Postkorb-Schnittstelle) erweitert, sodass er auch weiterhin in den bereits bestehenden Formularanbindungen genutzt werden kann. - Der Menüpunkt AKDB Setup ist in den Mandanten nicht mehr vorhanden. Die Einstellungen, welche den Postkorb betreffen (z.B.: Zertifikat für Postkorb-Kommunikation) sind jetzt direkt am neu erstellten bzw. migrierten Externen Benutzer zu finden.

- Alte Designer-Vorlagen für die Anzeige der Bürgerkonto-Daten wurden durch neue Vorlagen ersetzt.

- Die Formulare welche bisher die BayernID über den Login-Button eingebunden hatten müssen nicht angepasst werden. Bei Nutzung des Login-Buttons, sowie der Postkorb-Aktion im Workflow erfolgt eine automatische Weiterleitung an die durch das Bürgerservice Plugin bereitgestellte Funktionalität.

Migration für BundID Anbindungen

Bei bestehenden BundID Anbindungen werden die vorhandenen Externen Benutzer mit der neuen Konfigurationseinstellungen erweitert. Vorhandene Formulare mit BundID Anbindung, können ähnlich, wie bei der BayernId ohne Anpassung genutzt werden.

Migration für ELSTER Anbinungen

Bei bereits im System existenten ELSTER Anbindungen werden die vorhandenen Externen Benutzer mit neuen Konfigurationseinstellungen erweitert. Formulare mit einer Zugriffssteuerung über ELSTER können ohne weitere Anpassung genutzt werden. Anbindungen an den ELSTER-Transfer-Client, welche über die entsprechende ELSTER Postkorbnachricht Workflow-Aktion in den Formularen eingebunden sind, werden automatisch auf die Bürgerservice Plugin Funktionalität weitergeleitet. Dadurch ergibt sich auch hier keine notwendige Anpassung der vorhandenen Formulare.

Vorüberlegungen zur Anbindung neuer Servicekonten

Neue Anbindungen an Servicekonten müssen im Xima® Formcycle System als Externe Benutzer (auch als Authentikatoren bezeichnet) angelegt werden. Dabei ist es möglich diese im System- als auch im Bereich des Mandanten anzulegen.

Folgende Überlegungen sollten für eine Entscheidung des Bereichs, in welchem die Externen Benutzer angelegt werden, herangezogen werden.

Ist ein Multi-Mandanten Xima® Formcycle System mit unterschiedlichen Host-Adressen für die Ansteuerung der Formulare der einzelnen Mandanten vorhanden? (Meist realisiert über Anbindung mehrerer Frontend-Server)

In diesem Fall sollte jeweils im Mandanten ein Externer Benutzer angelegt werden, welcher die Anbindung an des Servicekonto realisiert.

Der Grund für dieses empfohlene Vorgehen ist, dass die aktuellen Anbindungen an die BundID, die BayernID, sowie an das ELSTER-Portal alle auf Grundlage des SAML 2.0 - Protokolls arbeiten. Eine Festlegung bei der Kommunikation über das SAML 2.0 Protokoll ist es, dass im Vorfeld zwischen dem jeweiligen Identity Provider (Servicekonto-Portal) und dem Service Provider (FORMCYCLE) Metadaten ausgetauscht werden müssen. In diesen Metadaten sind die Rücksprungziele in das jeweils andere System (per URL) fest definiert.

Durch das Anlegen eines Externen Benutzers im Bereich des jeweiligen Mandanten kann hier eine saubere Trennung und damit auch Nutzung in den Formularen stattfinden.

Legt man bei dieser Systemkonstellation verschiedene Externe Benutzer im System - Bereich an, so muss der Formularentwickler innerhalb des Formular die für seinen Mandanten korrekte Anbindung auswählen, was eine potenzielle Fehlerquelle sein kann.

Ist ein Multi-Mandanten- oder ein Single-Mandat- Xima® Formcycle System mit einer Host-Adresse für die Ansteuerung der Formulare vorhanden?

Hier sollten alle Externen Benutzer für die Servicekonten-Ansteuerung im System-Bereich angelegt werden. Der Vorteil ist an dieser Stelle, dass alle Anbindungen zentral an einer Stelle vorhanden sind und alle Formular-Benutzer in den verschiedenen Mandanten Zugriff auf diese erhalten.

Allgemeine Informationen zur Anbindung eines Servicekontos

In diesem Abschnitt werden die Schritte, welche für die Anbindung aller Servicekonten gleichermaßen gelten, erläutert.

Bevor man ein Servicekonto anbindet sollten folgende Voraussetzungen erfüllt sein:

- Die im Unternehmen verantwortlichen technischen und organisatorischen Ansprechpartner müssen bekannt sein (Namen, E-Mail-Adressen). Diese Informationen werden innerhalb des Registrierungs-Prozesses für die einzelnen Servicekonten an unterschiedlichen Stellen benötigt.

- URLs für die Anbindung des FORMCYCLE-Systems müssen eingerichtet und von außen erreichbar sein. Dabei ist zu beachten, dass bei Verwendung eines Frontend-Servers die URL zu diesem verwendet wird.

Die Anbindung eines Servicekontos lässt sich in folgende Schritte gliedern:

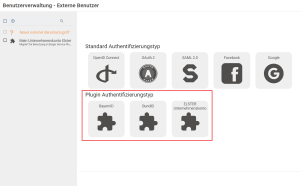

- Anlegen einen neuen Externen Benutzer (Authentikator) unter dem Menüpunkt System > Systemplugins oder Mandant > Plugins.

- Spezifische Authentikator Konfiguration über die zur Verfügung gestellte Oberfläche ausführen. Die Konfigurationsoberfläche unterscheidet sich je nach ausgewählten Servicekonto. Auf die Unterschiede bei der Anbindung des jeweiligen Servicekonto-Typs wird in den nachfolgenden Abschnitten näher eingegangen.

- Download und Weiterleitung der festgelegten Konfigurationsdaten (Metadaten), sowie der Vertragsdaten an den jeweiligen Identity Provider (BundID, BayernID) bzw.

selbst durchzuführende Konfiguration auf Seiten des Identity Providers über ein Self-Service Portal (ELSTER) - Freigabe des Authentikators in Xima® Formcycle, nach erfolgter Rückmeldung über die erfolgte Registrierung der Metadaten durch den jeweiligen Identity Provider bzw. Freigabe durch Prüfungsinstanz (bei ELSTER Self Service Portal Registrierung) und damit Beginn der Einbindung des Servicekontos in Formulare

Details für die Anbindung der BundID

Um das Servicekonto der BundID anzubinden ist ein neuer Externer Benutzer anzulegen und als Authentifizierungstyp BundID auszuwählen.

Notwendige Vorarbeiten

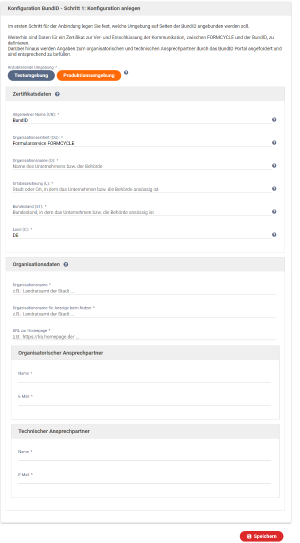

Schritt 1: Konfiguration anlegen

- Im 1. Schritt der Konfiguration erscheint eine Eingabeoberfläche, wo folgende Festlegungen getroffen werden müssen:

- Festlegung, ob Test- oder Live-Umgebung der BundID anzubinden ist.

- Erhebung von Zertifikatsinformationen, welche anschließend zur Generierung eines privaten und öffentlichen Schlüssels herangezogen werden. Dieses Schlüsselpaar dient zur Ver- und Entschlüsselung der Kommunikation, zwischen Xima® Formcycle und der BundID.

- Angaben zum organisatorischen und technischen Ansprechpartner. Diese Informationen werden im Zuge des Registrierungsprozesses an das BundID-Portal innerhalb der generierten SAML-Metadaten weitergegeben.

- Speichern der Eingaben. Danach gelangt man zum 2. Schritt der Anbindung.

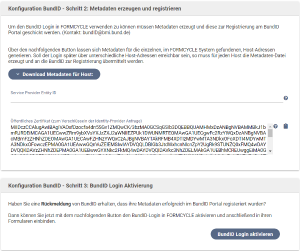

Schritt 2: Metadaten erzeugen und registrieren

- In diesem Schritt werden die SAML-Metadaten für die Registrierung auf Seiten der BundID erzeugt. Dafür steht in der Oberfläche ein Button mit Auswahlfeld zur Verfügung. Das Auswahlfeld enthält alle im Xima® Formcycle System gefundenen Host-Adressen, über die das System erreichbar ist. Auf der Grundlage der jeweiligen Host-Adresse werden dann die Metadaten erzeugt und als Download zurück geliefert. Die jeweilige Host-Adresse bildet dabei einen Teil der Rücksprung-URL, welche später vom Identity Provider (BundID Portal) zur Übermittlung der Authentifizierungsdaten genutzt wird.

- SAML-Metadaten sind zusammen mit weiteren Vertragsdaten (Kooperationvereinbarung + Anlagen) an das BundID Portal (Mail: bundID@bmi.bund.de) zu senden, mit der Bitte, um Aufnahme in den Portalverbund.

- Damit ist der 1. Teil der Registrierung abgeschlossen und eine Antwort vom BundID Portal muss abgewartet werden.

Schritt 3: BundID-Login Aktivierung

- Dieser Schritt sollte erst durchgeführt werden, wenn Sie vom BundID Portal Rückmeldung erhalten haben, dass ihre übermittelten Metadaten im Portal registriert und freigegeben sind. Erst mit dem Button BundId-Login aktivieren wird der Authentikator im System aktiviert. Er ist damit in den Formularen verfügbar und kann eingebunden werden.

- Nach Aktivierung des Logins erweitert sich die Konfigurationsoberfläche des Authentikators.

- Unter dem Punkt Erweiterte Einstellungen > Konfiguration Identity Provider Anfrageverhalten kann das Anfrageverhalten für alle Formulare, welche diesen Authentikator später über den Formularzugriff angebunden haben, beeinflusst werden. Dabei sind folgende Einstellungen möglich:

- Vertrauensniveau

- Angaben in dieser Eigenschaft dienen zum Einschränken der Authentisierungsverfahren auf zugelassene Vertrauensniveaus.

Einschränkungen dieser Art werden an referenzierende Identity Provider weitergereicht, wenn dies durch den aufrufenden Identity Provider unterstützt wird. - Login Methoden einschränken

- Angaben in dieser Eigenschaft dienen zum Einschränken der Authentisierungsverfahren. Ist kein Wert gesetzt, erfolgt keine Einschränkung und dem Nutzer werden alle, vom Identity-Provider zur Verfügung gestellten, Anmeldeverfahren zur Auswahl angezeigt.

- Pflichtelemente

- Über diese Eigenschaft können Attribute als verpflichtende Nutzereigenschaften angefordert werden.

Alle Authentisierungsverfahren, welche die geforderten Attribute nicht erfüllen, werden dadurch ausgeblendet.

Sofern der Formular-Workflow beispielsweise die Kommunikation mit dem Postkorb zwingend erfordert,

kann hier der Wert "Postkorb" angegeben werden, wodurch unter anderem das Ausblenden der temporären Anmeldung erreicht wird. - Angeforderte Eigenschaften einschränken

- Angaben in dieser Eigenschaft dienen zum Einschränken der zurück gelieferten Eigenschaften aus einer erfolgreichen Nutzer-Anmeldung.

In erster Linie ist diese Eigenschaft dazu gedacht, dem Grundsatz der Datensparsamkeit aus den Vorgaben der DSGVO (Datenschutz-Grundverordnung) gerecht zu werden.

Sind keine Werte gesetzt, erfolgt keine Einschränkung und es werden alle vom Identity-Provider zur Verfügung

gestellten Nutzer-Eigenschaften zurück geliefert.

- Unter dem Punkt Erweiterte Einstellungen > Konfigurtion BundID Postkorbanbindung können Sie die Daten für einen Proxy-Server hinterlegen, wenn dieser für die Kommunikation zum BundID Postkorb notwendig sein sollte.

- Über den Button Postkorb Verbindung prüfen kann der Zugriff auf den Postkorb-Webservice getestet werden.

Details für die Anbindung des ELSTER Mein Unternehmenskontos

Um das Unternehmenskonto ELSTER anzubinden ist ein neuer Externer Benutzer anzulegen und als Authentifizierungstyp ELSTER Unternehmenskonto auszuwählen.

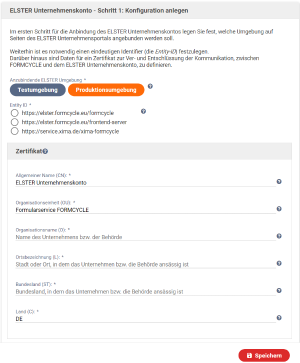

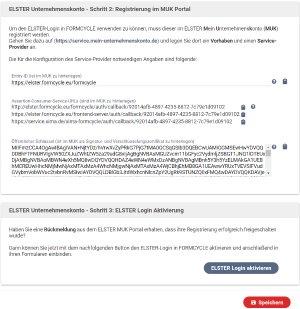

FORMCYCLE Schritt 1: Konfiguration anlegen

- Im 1. Schritt der Konfiguration erscheint eine Eingabeoberfläche, wo folgende Festlegungen getroffen werden müssen:

- Festlegung, ob Test- oder Live-Umgebung des ELSTER Portals anzubinden ist.

- Definition einer eindeutigen ID. Diese ID dient im weiteren Verlauf als Entity-ID innerhalb der SAML-Metadatenkonfiguration und wird in einer URL-Notation angegeben.

- Erhebung von Zertifikatsinformationen, welche anschließend zur Generierung eines privaten und öffentlichen Schlüssels herangezogen werden. Dieses Schlüsselpaar dient zur Ver- und Entschlüsselung der Kommunikation, zwischen Xima® Formcycle und dem ELSTER Portal.

- Speichern der Eingaben. Danach gelangt man zum 2. Schritt der Anbindung.

FORMCYCLE Schritt 2: Vorbereitung für Registrierung im MUK Portal

- In diesem Schritt werden die Daten angezeigt, die für eine Anbindung von FORMCYCLE an das ELSTER Mein Unternehmenskonto (MUK) notwendig sind:

- Entity-ID

- Assertion Consumer-Service-URLs: Hier werden alle URL's aus dem FORMCYCLE-System aufgeführt (Master-Server-, sowie Frontend-Server- Verbindungen), über die später eine Kommunikation zwischen ELSTER und Xima® Formcycle möglich wäre.

Im MUK müssen nur die URL(s) hinterlegt werden, über die am Ende wirklich eine Kommunikation stattfinden soll. - Öffentlicher Schlüssel: Dieses Zertifikat ist im MUK Self Service Portal als Signatur- und Verschlüsselungszertifikat zu hinterlegen

- Damit ist der 1. Teil der Registrierung abgeschlossen und es muss in das MUK Self Service Portal von ELSTER gewechselt werden.

- Im Portal sind anschießend ein Vorhaben und ein Service-Provider anzulegen.

- Im Portal sind anschießend ein Vorhaben und ein Service-Provider anzulegen.

MUK Self Service Portal: Registrierung eines NEZO Vorhabens

NEZO steht für "Nutzung der ELSTER-Zertifikate im Rahmen des Onlinezugangsgesetzes (OZG)".

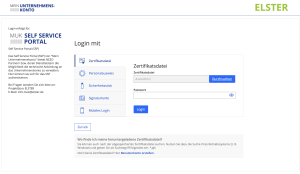

MUK Self Service Portal Schritt 1: Anmeldung

- Das MUK Self Service Portal von ELSTER ist über https://service.mein-unternehmenskonto.de erreichbar.

- Die Anmeldung am MUK Self Service Portal kann nur mit einen Organisationszertifikat durchgeführt werden.

MUK Self Service Portal Schritt 2: Vorhaben hinzufügen

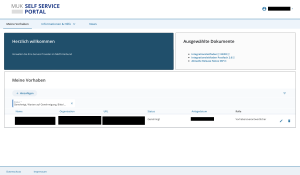

Nach der Anmeldung im MUK Self Service Portal, muss über dieses Portal ein NEZO-Vorhaben beantragt werden.

Mit einem Klick auf "Hinzufügen" unter "Meine Vorhaben" kann ein neues Vorhaben erstellt werden.

Ein NEZO-Vorhaben ist die Voraussetzung für die Anbindung des Unternehmenskonto-Logins. Durch einen Klick auf ein Vorhaben auf der Übersichtsseite "Meine Vorhaben" gelangt man auf die Übersichtsseite des Vorhabens, auf welcher anschließend Service-Provider beantragt / bearbeitet werden können.

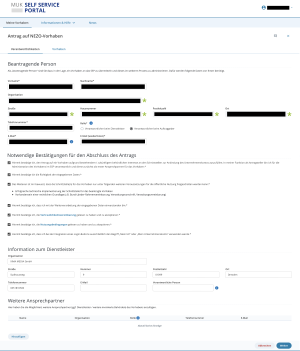

Für die Beantragung eines NEZO-Vorhaben müssen verschiedene Angaben gemacht werden:

- die konkrete Zeitplanung des Vorhabens

- die voraussichtliche Anzahl der Unternehmenskonto-Logins pro Tag.

- Für die Beantragung das Vorhabens ist ein Dienstleister nötig. Hier muss die XIMA MEDIA GmbH angegeben werden (siehe Abbildung rechts)

- Weitere Informationen zum Beantragungsprozess entnehmen Sie bitte direkt der Vorhaben-Erstellungsseite.

Nachdem des NEZO-Vorhaben beantragt wurde, kann ein Service-Provider für das Vorhaben eingerichtet werden. Die dafür notwendigen Schritte werden im nächsten Abschnitt beschrieben.

MUK Self Service Portal Schritt 3: Service-Provider beantragen

In der Übersicht eines Vorhabens kann ein Service-Provider bei MUK beantragt werden.

Bei der Beantragung eines Service-Providers müssen verschiedene technische Angaben gemacht werden:

- Name

- Der Name des Service-Providers. Dieser kann frei vergeben werden, z.B.: FORMCYCLE Unternehmenskonto-Login Produktiv

- Entity-ID

- Identitfiziert den Service-Provider eindeutig. Muss aus dem zuvor erstellten Authenticator aus FORMCYCLE übernommen werden.

- Datenkranztyp

- Auswahl ist abhängig vom Rechtsrahmen in dem FORMCYCLE eingesetzt wird und bestimmt die Art der zurück gelieferten Daten. In den meisten Fällen ist hier die Auswahl OZG sinnvoll, da hier alle Daten des Rechtsrahmens im Zusammenhang mit dem Onlinezugangsgesetz geliefert werden.

- Kontotyp

- Es besteht die Auswahl zwischen Echt- und Testkonten. Im Zweifel sollte immer "Echt" gewählt werden.

- Zum Login zugelassene(s) Ordnungsmerkmal(e)

- Bestimmt ob sich nur Organisationen (StNr), nur Einzelpersonen (IdNr) oder beide Zertifikats-Typen über diesen Service-Provider in FORMCYLE anmelden können.

- Portalbeschreibung

- Diese Beschreibung wird im Login-Fenster zu Beginn des Authentifizierungsprozesses angezeigt. Wählen Sie eine zu Ihrer Organisation passende Beschreibung.

- Portallogo

- Dieses Logo wird im Login-Fenster zu Beginn des Authentifizierungsprozesses angezeigt. Wählen Sie ein Logo Ihrer Organisation.

- Signaturzertifikat

- Dient dem Identitätsnachweis der übertragenen Daten während des Authentifizierungsprozesses. Die hier notwendige Angabe eines Zertifikats muss aus dem im FORMCYCLE Schritt 2 erzeugten öffentlichen Schlüssels entnommen werden. Die Zertifikatsdaten dürfen keine Zeilenumbrüche enthalten.

- Verschlüsselungszertifikat

- Dient der Verschlüsselung der übertragenen Daten während des Authentifizierungsprozesses. Die hier notwendige Angabe eines Zertifikats muss aus dem im FORMCYCLE Schritt 2 erzeugten öffentlichen Schlüssels entnommen werden. Die Zertifikatsdaten dürfen keine Zeilenumbrüche enthalten.

- Assertion-Consumer-Service-URLs (ACS-URLs)

- Diese URLs stellen die Endpunkte während des Authentifizierungsprozesses dar. Im Dialog FORMCYCLE Schritt 2 wird hier eine Liste aller auf dem Xima® Formcycle System ermittelten Assertion-Consumer-Service-URLs (ACS-URLs) dargestellt. Es müssen nicht alle ACS-URLs in die Service-Provider-Konfiguration im MUK Self Service Portal übernommen werden. Übernehmen Sie nur die URLs für die Server auf denen Sie planen einen Unternehmenskonto-Login in Formularen zu ermöglichen.

- Manage Name ID URLs

- Müssen nicht angegeben werden.

Nach dem Beantragen des Service-Providers ist der Prozess im MUK Self Service Portal abgeschlossen und es muss auf die Freigabe des Service-Provider durch ELSTER gewartet werden.

Danach kann mit FORMCYCLE Schritt 3 im Xima® Formcycle System fortgefahren werden.

FORMCYCLE Schritt 3: ELSTER-Login Aktivierung

- Dieser Schritt sollte erst durchgeführt werden, wenn Sie vom MUK Self Service Portal Rückmeldung erhalten haben, dass ihr beantragtes Vorhaben genehmigt und der konfigurierte Service-Provider freigegeben wurde. Erst mit dem Button ELSTER Login aktivieren wird der Authentikator im System aktiviert. Er ist damit in den Formularen verfügbar und kann eingebunden werden.

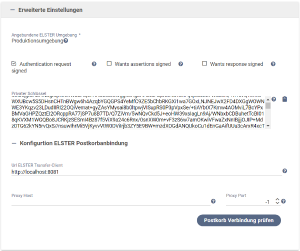

- Nach Aktivierung des Logins erweitert sich die Konfigurationsoberfläche des Authentikators.

- Unter dem Punkt Erweiterte Einstellungen > Konfigurtion ELSTER Postkorbanbindung können Sie die Daten für die Anbindung des ELSTER Transfer Clients hinterlegen. Dieser muss im System extra installiert werden und regelt die Weiterleitung von Nachrichten aus FORMCYCLE an das ELSTER Portal.

Folgende Eigenschaften für die Transfer-Client Anbindung sind konfigurierbar:- URL ELSTER Transfer-Client

- URL zu dem Transfer-Client, über den die Weiterleitung von Postkorb-Nachrichten an ELSTER erfolgen soll.

- Proxy Host:

- Host Angabe für einen Proxy-Server, wenn die Kommunikation mit dem Transfer-Client über einen Proxy-Server erfolgen soll.

- Proxy Port:

- Port-Angabe für einen Proxy-Server, wenn die Kommunikation mit dem Transfer-Client über einen Proxy-Server erfolgen soll.

- Über den Button Postkorb Verbindung prüfen kann der Zugriff auf den angebundenen ELSTER Transfer Client getestet werden.

Details für die Anbindung der BayernID

Um das Servicekonto der BayernID anzubinden ist ein neuer Externer Benutzer anzulegen und als Authentifizierungstyp BayernID auszuwählen.

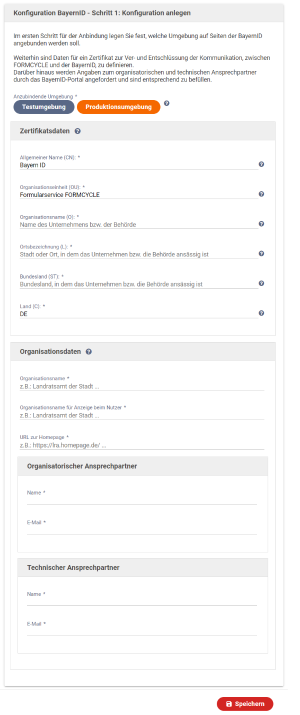

Schritt 1: Konfiguration anlegen

- Im 1. Schritt der Konfiguration erscheint eine Eingabeoberfläche, wo folgende Festlegungen getroffen werden müssen:

- Festlegung, ob Test- oder Live-Umgebung der BayernID anzubinden ist.

- Erhebung von Zertifikatsinformationen, welche anschließend zur Generierung eines privaten und öffentlichen Schlüssels herangezogen werden. Dieses Schlüsselpaar dient zur Ver- und Entschlüsselung der Kommunikation, zwischen Xima® Formcycle und der BayernID.

- Angaben zum organisatorischen und technischen Ansprechpartner. Diese Informationen werden im Zuge des Registrierungsprozesses an das BayernID-Portal weitergegeben.

- Speichern der Eingaben. Danach gelangt man zum 2. Schritt der Anbindung.

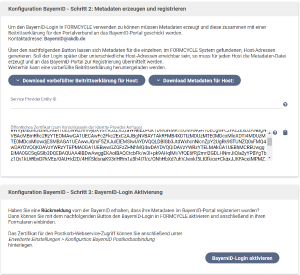

Schritt 2: Metadaten erzeugen und registrieren

- In diesem Schritt werden die SAML-Metadaten für die Registrierung auf Seiten der BayernID erzeugt. Dafür steht in der Oberfläche ein Button mit Auswahlfeld zur Verfügung. Das Auswahlfeld enthält alle im Xima® Formcycle System gefundenen Host-Adressen, über die das System erreichbar ist. Auf der Grundlage der jeweiligen Host-Adresse werden dann die Metadaten erzeugt und als Download zurück geliefert. Die jeweilige Host-Adresse bildet dabei einen Teil der Rücksprung-URL, welche später vom Identity Provider (BayernID Portal) zur Übermittlung der Authentifizierungsdaten genutzt wird.

- Weiterhin kann eine vorbefüllte Beitrittserklärung für den jeweiligen Host heruntergeladen werden. Die Beitrittserklärung ist bereits mit den im vorherigen Schritt erhobenen Daten vorbefüllt und muss um die noch fehlenden Daten ergänzt werden.

- Beitrittserklärung und SAML-Metadaten sind an das BayernID Portal (Mail: BayernID@akdb.de) zu senden, mit der Bitte, um Aufnahme in den Portalverbund.

- Damit ist der 1. Teil der Registrierung abgeschlossen und eine Antwort vom BayernID Portal muss abgewartet werden.

Schritt 3: BayernID-Login Aktivierung

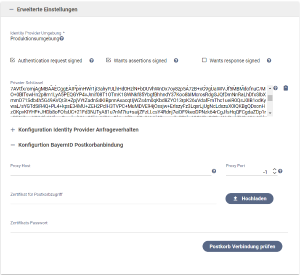

- Dieser Schritt sollte erst durchgeführt werden, wenn Sie vom BayernID Portal Rückmeldung erhalten haben, dass ihre übermittelten Metadaten im Portal registriert und freigegeben sind. Erst mit dem Button BayernId-Login aktivieren wird der Authentikator im System aktiviert. Er ist damit in den Formularen verfügbar und kann eingebunden werden.

- Nach Aktivierung des Logins erweitert sich die Konfigurationsoberfläche des Authentikators.

- Unter dem Punkt Erweiterte Einstellungen > Konfigurtion BayernID Postkorbanbindung können Sie das Zertifikat, welches Sie im Zuge der Registrierung ihrer Metadaten vom BayernID Portal erhalten haben sollten, hochladen und zusammen mit dem zugehörigen Passwort an der Authentikator-Konfiguration abspeichern.

Über den Button Postkorb Verbindung prüfen kann der Zugriff auf den Postkorb-Webservice getestet werden.

Der Webservice muss dabei vom Xima® Formcycle Master-Server aus erreichbar sein (dafür sind im System unter Umständen Firewall Freigaben notwendig).- Sollte für die Kommunikation ein Proxy-Server notwendig sein, so kann dieser in den Eingabefeldern Proxy Host und Proxy Port konfiguriert werden.