OpenID Connect

Auf der Oberfläche zur Konfiguration eines dem OpenID Connect-Standard folgenden Identity Providers werden die folgenden Parameter abgefragt:

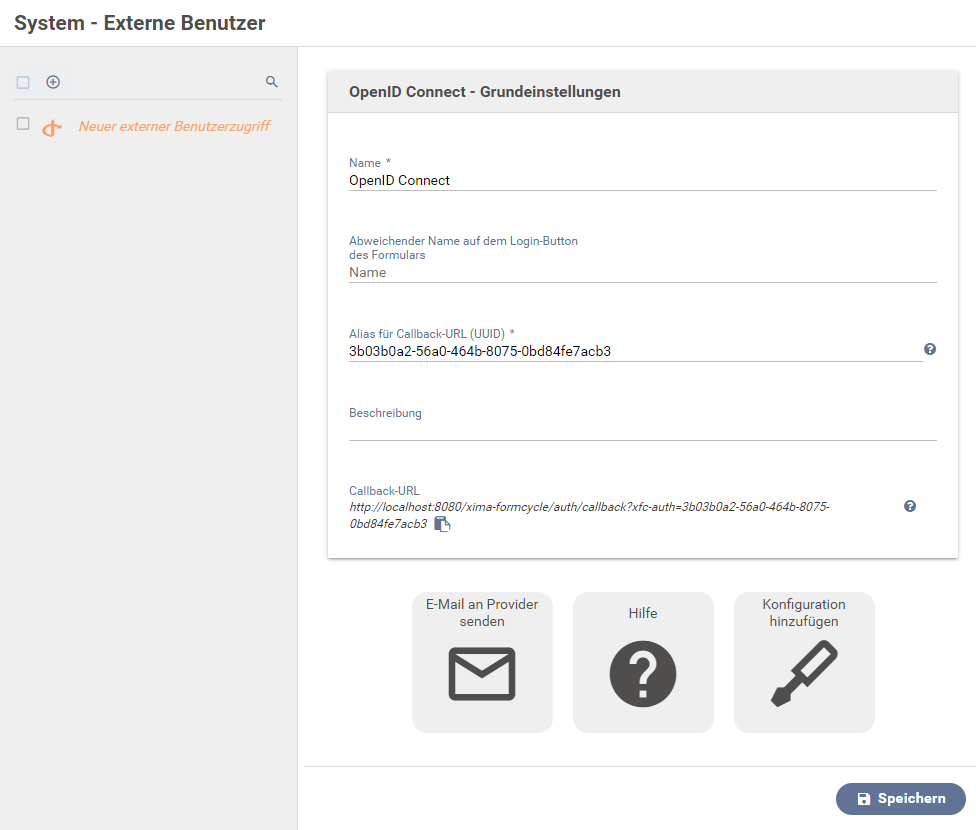

Grundeinstellungen

Name

Bezeichnung des Identity Providers in Xima® Formcycle.

Abweichender Name auf dem Login-Button des Formulars

Wenn ein Formular so konfiguriert wurde, dass mehrere Authenthentifizierungsmöglichkeiten zur Auswahl stehen, wird beim Öffnen des Formulars ein Dialog angezeigt in dem man eine Authentifizierungsart wählen muss. Hier kann festgelegt werden, welcher Textinhalt auf dem Button für diesen Identity Provider stehen soll.

Wird an dieser Stelle nichts eingetragen, wird die unter Name eingetragene Bezeichung verwendet.

Alias für Callback-URL (UUID)

Eindeutiger Identifikator, welcher der Identity Provider beim Rücksprung zu Xima® Formcycle verwendet. Dieser Wert wird automatisch generiert, kann bei Bedarf jedoch geändert werden.

Callback-URL

Die beim Rücksprung vom Identity Provider zu FORMYCYLE verwendete URL wird hier angezeigt und kann über das Kopieren-Symbol rechts neben der URL in die Zwischenablage kopiert werden.

Initial sichtbare Schaltflächen

Unter den Grundeinstellungen befinden sich zunächst 3 Schaltflächen, deren Funktionen bei der Konfiguration des Identity Providers helfen sollen.

E-Mail an Provider senden

Öffnet das im System eingerichtete E-Mail-Programm mit einer vorformulierten Anfrage bezüglich der für die Konfiguration des Identity Providers im Xima® Formcycle benötigten Informationen.

Hilfe

Öffnet diese Hilfeseite im Browser.

Konfiguration hinzufügen

Nachdem die benötigten Informationen vom Identitiy Provider bereitgestellt wurden, kann durch einen Klick auf diesen Button der Bereich für die Konfiguration des Identity Providers geöffnet werden. Es öffnet sich der im folgenden beschriebene Bereich Konfiguration.

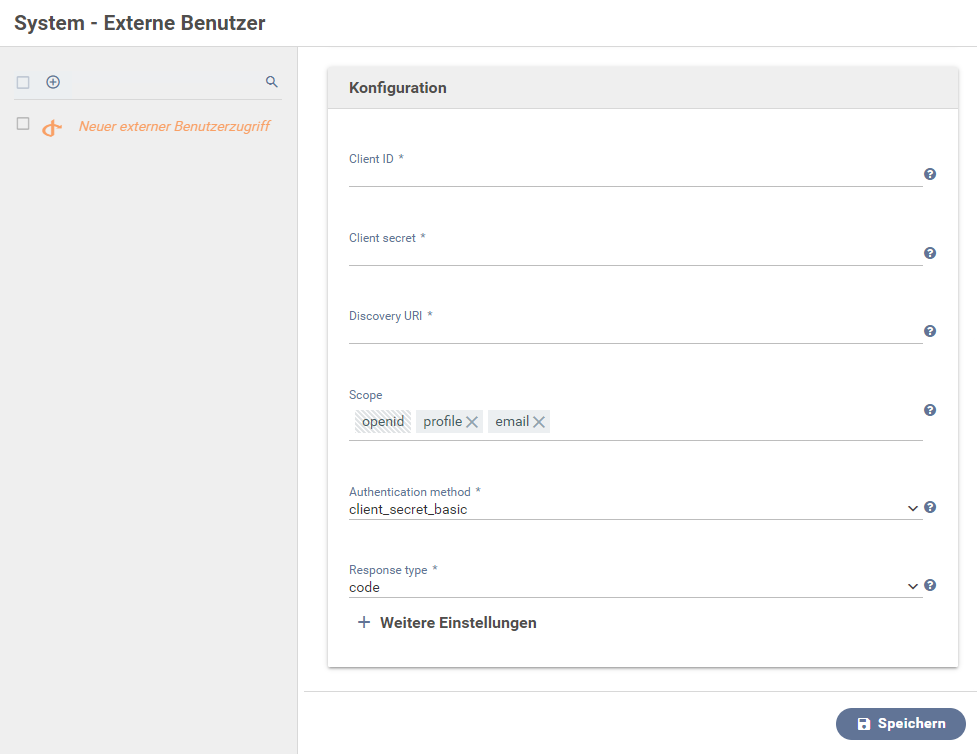

Konfiguration

Client ID

Eindeutige ID der Konfiguration. Diese erhalten sie von Ihrem Identity Provider.

Client secret

Geheimer Schlüssel mit dem sich der Client gegenüber dem Identity Provider authentifiziert. Diesen erhalten sie von Ihrem Identity Provider.

Discovery URI

URI, welche zur Ermittlung der Eigenschaften des Identity Providers verwendet wird. Diesen erhalten sie von Ihrem Identity Provider.

Scope

An dieser Stelle können Berechtigungen angegeben werden, welche Xima® Formcycle beim Abfragen von Feldern beim Identity Provider benutzt.

Authentication method

Methode, mit welcher sich Xima® Formcycle am Identity Provider authentifiziert.

Response type

Typ der Antwort des Identity Providers nach der Antwort durch Xima® Formcycle.

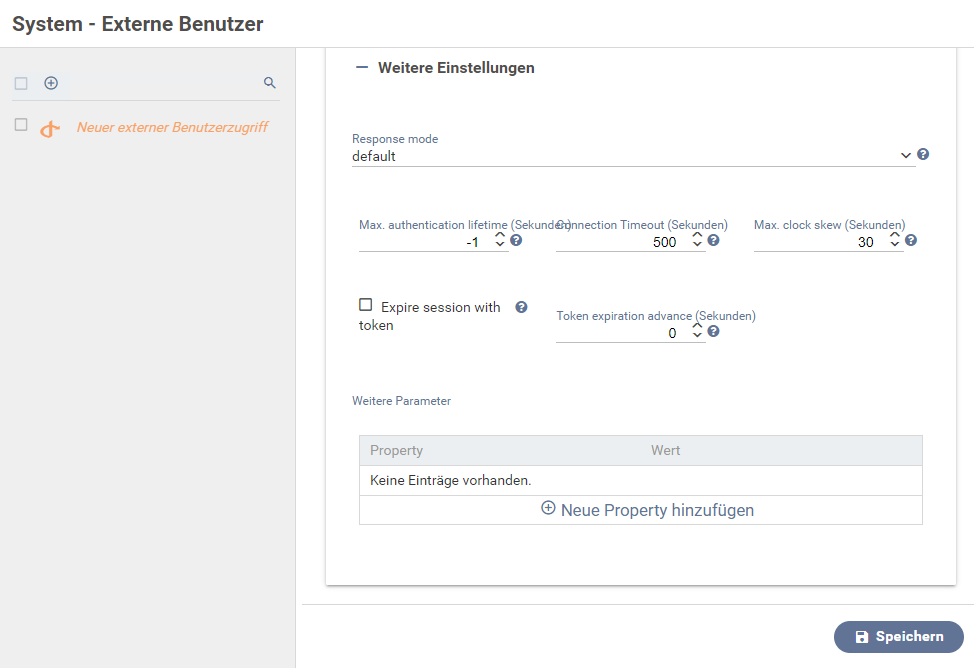

Weitere Einstellungen

Durch einem Klick auf Weitere Einstellungen können weitere Parameter für die Verbindung mit dem Identity Provider konfiguriert werden.

Response mode

Hier kann das Verfahren festgelegt werden, mit der der Identity Provider die Antwort der Anmeldung an Xima® Formcycle übermittelt.

Max. authentication lifetime (Sekunden)

Maximale dauer einer bestehenden Anmeldung beim Identity Provider. Standardwert ist -1, was unendlich bedeutet.

Connection Timeout (Sekunden)

Maximale Dauer eines Verbindungsaufbaus zum Identity Provider, bevor dieser abgebrochen wird. Standardwert ist 500 Sekunden.

Max. clock skew (Sekunden)

Maximal erlaubter Unterschied zwischen den Systemuhrzeiten von Xima® Formcycle-Server und dem Identity Provider. Standardwert ist 30 Sekunden.

Expire session with token

Einstellung, ob eine Xima® Formcycle-Anmeldung mit Ablauf der Anmeldung am Identity Provider ablaufen soll. Diese Option ist standardmäßig deaktiviert.

Token expiration advance (Sekunden)

Zeitspanne, die eine Xima® Formcycle-Anmeldung vor dem Identity Provider Token ablaufen soll. Standardwert ist 0 Sekunden.

Weitere Parameter

Zusätzlich zu den auf der Oberfläche vorhandenen Parametern können an dieser Stelle in der Tabelle weitere Parameter hinzugefügt werden. Es muss jeweils eine Property und ein dazugehöriger Wert eingegeben werden.

Direkter Client aktiviert (HTTP Header)

7.4.0+ Wenn aktiviert, wird ein direkter OpenId Connect Client verfügbar sein. Ein direkter OpenId Connect Client führt seine Authentifizierungslogik direkt auf dem Request zu einer geschützten Ressource (z.B. dem Formular) aus, indem er Request-Header mit JWTs (JSON Web Token) analysiert.

Direkter Client aktiviert (Cookie)

7.4.0+ Wenn aktiviert, wird ein direkter OpenId Connect Client verfügbar sein. Ein direkter OpenId Connect Client führt seine Authentifizierungslogik direkt auf dem Request zu einer geschützten Ressource (z.B. dem Formular) aus, indem er übertragene Cookies mit JWTs (JSON Web Token) analysiert.